O “modus operandi” do famoso sequestro de perfis do queridinho do Brasil, o WhatsApp, sempre foi assim: ligação telefônica, uma bela conversa, engenharia social e… você é convencido a ceder o código recebido via SMS. Este código, como toda bactéria sabe (e até os vírus), é o token de confirmação do WhatsApp. A partir desse momento, o seu perfil estará nas mãos dos sábios meliantes.

Porém um novo método, muito criativo, está sendo utilizado para alcançar o mesmo objetivo. Estão personificando marcas famosas no Instagram, principalmente as empresas que atuam no ramo de fabricação e venda de eletrodomésticos (máquinas de lavar, geladeiras, fogões, etc).

O Método

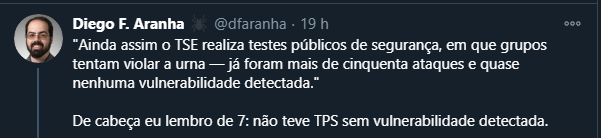

Os golpistas registram várias contas no Instagram se passando pelos suportes técnicos de algumas empresas (por exemplo: Consul, Electrolux, Brastemp), adotando usernames e fotos de perfil que realmente se assemelham às originais. Em seguida, eles monitoram os perfis reais das fabricantes em busca de comentários de internautas que possuem algum tipo de problema técnico a ser resolvido. Pronto, armadilha preparada.

Esses perfis parecem seguros para você?

O resto já conhecemos, aquela velha conversa, dessa vez via chat, e o encaminhamento do código de seis dígitos via SMS para o número da vítima.

Olá! Sr(a), em que posso ajudar hoje? Analisamos seu comentário em nosso Instagram de publicidade, pode me informar seu nome completo, código de rastreamento e número com DDD, por gentileza?

Para localizarmos seu cadastro e prosseguir com o atendimento, é necessário realizarmos uma confirmação do seu número de telefone para saber se é o responsável legal. Estarei encaminhando um código via SMS de seis dígitos. Por gentileza, nos informe o código que iremos proporcionar a solução de seu problema.

E agora?

Simplesmente não responda às abordagens de canais não-oficiais das empresas. Verifique sua autenticidade, acesse o site oficial da empresa e procure suas redes sociais.

O mesmo “modus operandi” da ligação telefônica, com um toque de criatividade e usando a rede social do momento. Sabe o maior culpado? A sua zona de conforto.